Permissies aanpassen op ACL shares

Deze pagina is bedoeld voor de systeembeheerders van de universiteit.

Algemene informatie over ACL Shares is te vinden op volgende pagina.

Permissies aanpassen op mappen

Systeembeheerders kunnen de NTFS permissies op de mappen in een ACL share aanpassen.

We raden aan om dit zo weinig mogelijk te doen. Doe dit enkel wanneer er een noodzaak voor is, bijvoorbeeld indien er gevoelige data in bepaalde submappen moet afgeschermd worden.

De toegang tot ACL shares wordt al beperkt waardoor het meestal overbodig is om de permissies op mappen in de share nog aan te passen.

Het aanpassen van permissies op mappen vereist een goede planning en een grondige kennis van de complexe mogelijkheden die NTFS permissies bieden.

Bij nieuwe shares heeft de groep 'Domain Users' full control permissies op de root van de share. 'Domain Users' is een algemene groep waar iedereen lid van is. Echter, de toegang tot de share zelf is beperkt tot bepaalde gebruikers of groepen. Gebruikers die geen toegang hebben tot de share kunnen uiteraard de inhoud van de share niet zien.

Best practices

Er zijn veel mogelijkheden voor het instellen van de permissies op een ACL Share. De manier waarop de permissies gestructureerd worden op een share hangt af van de concrete behoeften.

Enkele best practices:

-

Hou het zo simpel mogelijk!

De toegang tot een share wordt al beperkt tot bijvoorbeeld enkel de leden van een vakgroep.

Scherm enkel de gevoelige data af.

Pas enkel de permissies op het eerste niveau mappen aan, dus de submappen op de root van de share.

-

Vermijd het toekennen van permissies aan individuele gebruikersaccounts.

Beter is om de permissies toe te kennen aan Active Directory permissiegroepen.

-

Organiseer de Active Directory groepen volgens de 'AGDLP' strategie.

-

Geef gebruikers ofwel 'modify' permissies ofwel 'read' permissies.

Het is beter om gebruikers geen full control permissies te geven.

Voorbeeldprocedure

Volgende procedure is een fictief voorbeeld voor vakgroep 'XX99' met een ACL share 'XX99Share' en toont aan hoe de permissies kunnen ingesteld worden op basis van Active Directory groepen.

-

Maak rolgroepen aan in Active Directory voor de verschillende teams van de vakgroep:

- XX99.GGU.Secretariaat

- XX99.GGU.Onderzoeksgroep1

- XX99.GGU.ZAP

Om groepen aan te maken in Active Directory heb je een AD admin account nodig ('Admin + loginnaam').

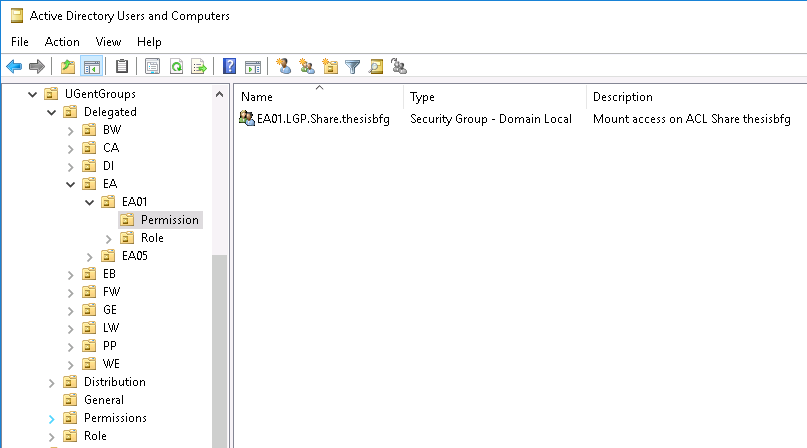

Vervolgens kan je via 'AD Users and Computers' op Athena groepen aanmaken en de leden beheren.

-

Maak een permissiegroep aan met alle gebruikers die toegang nodig hebben tot de share.

- XX99.LGP.Share.XX99Share

Vraag aan de helpdesk om deze groep toegang te geven tot de share.

-

Maak een permissiegroep met alle gebruikers die full control permissies zullen hebben op de share.

- XX99.LGP.Share.XX99Share.FullControl

-

Maak een permissiegroep voor iedere submap in de root van de share.

- XX99.LGP.Share.XX99Share.TestMap voor toegang tot de subfolder 'TestMap'.

-

Voeg rolgroepen of gebruikers toe aan deze permissiegroepen.

Maak bijvoorbeeld de rolgroep 'XX99.GGU.Onderzoeksgroep1' lid van de permissiegroep 'XX99.LGP.Share.XX99Share.TestMap'.

Opgelet: aanpassingen in group membership worden pas effectief vanaf de volgende logon. -

Open een PowerShell prompt en mount de share met een admin account:

Indien een share op 'Isilon':net use l: '\\shares.isilon.ugent.be\XX99Share' /u:ugent\Admin<login>

Indien een share op 'ACLfiler' (vervang ook naam van de fileserver in onderstaande commando's):net use l: '\\aclfiler\XX99Share' /u:ugent\Admin<login>

-

Stel permissies in op de root van de share.

Volgende commando's zorgen ervoor dat gebruikers zelf geen nieuwe mappen kunnen aanmaken in de root van de share.icacls '\\shares.isilon.ugent.be\XX99Share' /grant 'UGent\LGP.Share.XX99Share.FullControl:(OI)(CI)F' icacls '\\shares.isilon.ugent.be\XX99Share' /remove 'UGent\Domain Users' icacls '\\shares.isilon.ugent.be\XX99Share' /grant:r 'UGent\Domain Users:(RX)'

-

Maak de subfolders aan op de root van de share en geef de corresponderende AD groep modify permissies:

mkdir '\\shares.isilon.ugent.be\XX99Share\TestMap' icacls '\\shares.isilon.ugent.be\XX99Share\TestMap' /grant:r 'UGent\XX99.LGP.Share.XX99Share.TestMap:(OI)(CI)M'

Optioneel kan je ook de geërfde permissies verwijderen:icacls '\\shares.isilon.ugent.be\XX99Share\TestMap' /inheritance:r

-

Controleer de effectief ingestelde permissies van een map:

icacls '\\shares.isilon.ugent.be\XX99Share\TestMap'